Investigação da empresa de soluções de cibersegurança, Check Point, identificou uma nova variante do botnet Phorpiex, que é uma ameaça conhecida pelos ataques de sextortion e crypto-jacking, uma técnica cibercriminosa em que o atacante utiliza os recursos das vítimas para gerar criptomoeda.

A nova variante, Twizt, opera sem servidores C&C ativos, ou seja: cada computador infetado pode contribuir para a disseminação do botnet. Os investigadores estimam que o Twizt tenha roubado quase meio milhão de dólares em criptomoeda. Novas funcionalidades da variante fazem os investigadores da Check Point acreditar que o botnet pode tornar-se ainda mais estável e, por isso, mais perigoso.

Como funciona o Twitz

O Twitz faz uso de uma técnica chamada “crypto clipping”, isto é, o roubo de criptomoeda durante as transações através da utilização de um malware que substitui automaticamente o endereço de wallet intencionado pelo endereço de wallet do agente malicioso. Como resultado, os fundos transacionados vão parar às mãos erradas.

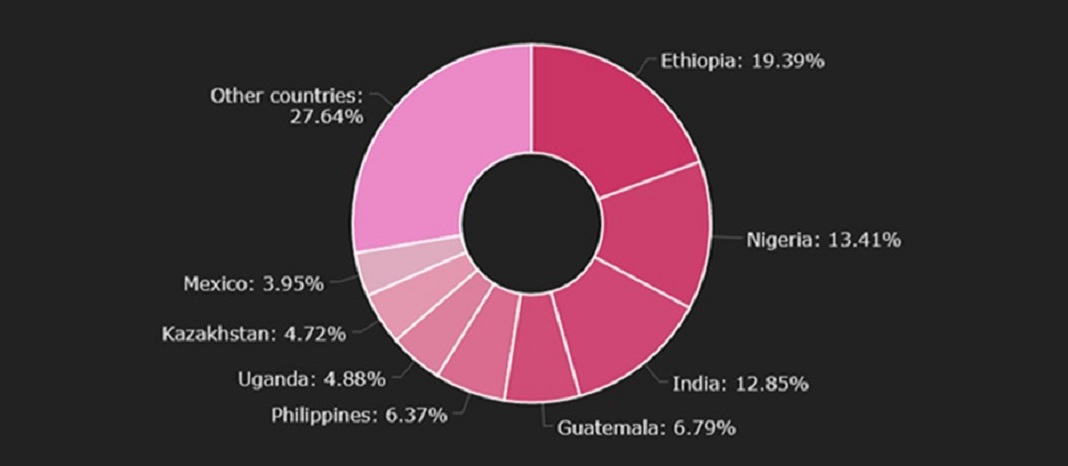

Vítimas do Twizt

No período de um ano, entre novembro de 2020 e novembro de 2021, os bots do Phorpiex roubaram 969 transações, roubando 3.64 Bitcoin, 55.87 Ether, e 55,000 dollars em tokens ERC20. O valor dos ativos roubados a preços correntes corresponde a quase meio milhão de dólares americanos. O Phorpiex conseguiu apoderar-se várias vezes de transações de grandes montantes. A maior quantia de uma transação de Etherium já intercetada foi de 26 ETH.

Alexander Chailytko, Cyber Security Research & Innovation Manager da Check Point Software, referiu: “Há três grandes riscos envolvidos com a nova variante do Phorpiex.

■ Primeiro, o Twizt utiliza o modelo peer-to-peer e consegue receber comandos e atualizações de milhares de outras máquinas infetadas. Um botnet peer-to-peer é mais difícil de derrubar. Isto faz com que o Twizt seja mais estável que versões anteriores de bots Phorpiex.

■ Em segundo lugar, tal como versões anteriores do Phorpiex, o Twizt consegue roubar critpomoeda sem qualquer comunicação C&C, portanto, é mais fácil escapar dos mecanismos de segurança, como as firewalls.

■ Terceiramente, o Twitz corre mais de 30 cripto wallets diferentes de blockchains diferentes, incluindo as principais, como Bitcoin, Ethereum, Dash, Monero. Isto faz com que a superfície de ataque seja enorme, e que basicamente qualquer pessoa que esteja a utilizar cripto possa ser afetada.

Recomendo vivamente todos os utilizadores de criptomoeda a verificarem duas vezes os endereços de wallet que copiam e colam, pois pode muito bem estar a enviar inadvertidamente o seu crypto para as mãos erradas.”

Os investigadores da Check Point aconselham:

■ Verifique o endereço da wallet. Quando os utilizadores copiam e colam um endereço de cripto wallet, verifique sempre se os endereços originais e os colados correspondem.

■ Transações de teste. Antes de enviar grandes quantias de criptomoeda, envie primeiro uma transação de “teste” com uma quantia mínima.

■ Sistemas operativos atualizados. Mantenha o sistema operativo atualizado. Não faça download de atualizações de software de fontes não verificadas.

■ Salte os anúncios. Se procura wallets ou plataformas de trading de criptomoeda, procure primeiro pelos websites que aparecem como resultados da sua pesquisa, evitando os anúncios. A CPR tem registos de hackers que utilizam o Google Ads para roubar cripto wallets.

■ Tenha atenção aos URLs. Verifique sempre os endereços dos websites a que acede.