O Google Calendar é uma ferramenta para organizar horários e gerir o tempo, concebida para ajudar as pessoas e as empresas a planearem os seus dias de forma eficiente. De acordo com o Calendly.com, o Google Calendar é utilizado por mais de 500 milhões de pessoas e está disponível em 41 idiomas diferentes.

Devido à popularidade e eficiência do Google Calendar nas tarefas diárias, não é de admirar que se tenha tornado um alvo para os cibercriminosos. Recentemente, investigadores da empresa especializada em soluções de cibersegurança, Check Point Software Technologies, observaram a manipulação por parte de cibercriminosos de ferramentas dedicadas do Google, nomeadamente o Google Calendar e o Google Drawings. Muitos dos e-mails parecem legítimos porque parecem ter origem direta no Google Calendar.

Os cibercriminosos estão a modificar os cabeçalhos do “remetente”, fazendo com que os e-mails pareçam ter sido enviados através do Google Calendar em nome de um indivíduo conhecido e legítimo. Até agora, cerca de 300 marcas foram afetadas por esta campanha, tendo os investigadores cibernéticos observado 2300 destes e-mails de phishing num período de duas semanas.

Visão geral da ameaça

Estes ataques de phishing exploraram inicialmente as caraterísticas de fácil utilização inerentes ao Google Calendar, com links que ligavam ao Google Forms.

No entanto, depois de observarem que os produtos de segurança podiam sinalizar convites maliciosos do Calendário, os cibercriminosos desenvolveram o ataque para se alinharem com as capacidades do Google Drawings.

Motivos dos cibercriminosos

No centro desta campanha, os cibercriminosos pretendem enganar os utilizadores para que cliquem em ligações ou anexos maliciosos que permitam o roubo de informações empresariais ou pessoais.

Depois de um indivíduo revelar involuntariamente dados sensíveis, os detalhes são então aplicados a esquemas financeiros, onde os cibercriminosos podem envolver-se em fraudes com cartões de crédito, transações não autorizadas ou atividades ilícitas semelhantes. As informações roubadas também podem ser utilizadas para contornar medidas de segurança noutras contas, levando a um maior impacto.

Tanto para as organizações como para os indivíduos, este tipo de burlas pode revelar-se extremamente stressante, com efeitos prejudiciais a longo prazo.

Técnicas de execução do ataque

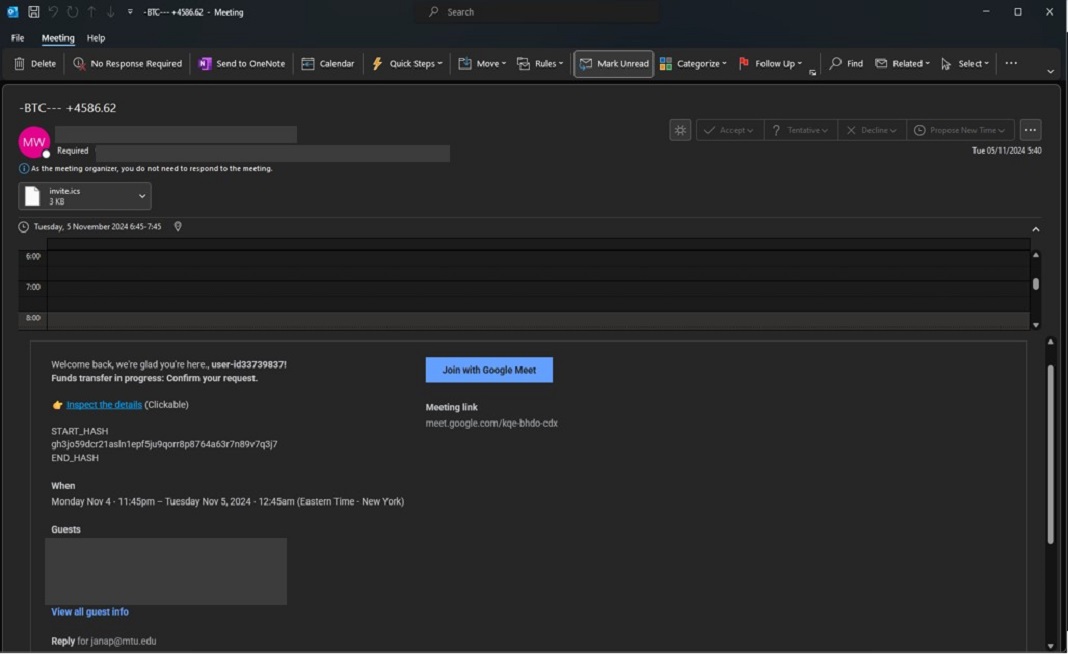

Tal como referido anteriormente, os e-mails iniciais incluem uma ligação ou o ficheiro de calendário (.ics) com uma ligação para o Google Forms ou o Google Drawings.

Em seguida, é pedido aos utilizadores que cliquem noutra ligação, muitas vezes disfarçada de um falso reCAPTCHA ou de um botão de suporte.

Depois de clicar na hiperligação, o utilizador é reencaminhado para uma página que se assemelha a uma página de destino de extração de criptomoeda ou a uma página de suporte de bitcoin.

Estas páginas destinam-se, na realidade, a perpetrar fraudes financeiras. Quando o utilizador chega a essa página, é-lhe pedido que complete um processo de autenticação falso, introduza informações pessoais e, eventualmente, forneça detalhes de pagamento.

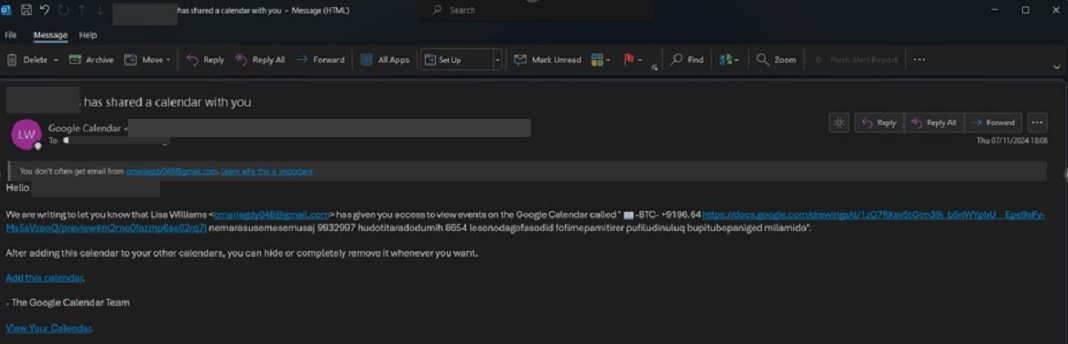

O ataque de phishing mostrado abaixo começou inicialmente com um convite do Google Calendar. Alguns dos e-mails parecem realmente notificações de calendário, enquanto outros usam um formato personalizado:

Se os convidados fossem contactos conhecidos, um utilizador poderia acreditar no estratagema, uma vez que o resto do ecrã parece relativamente normal:

Bloquear este ataque

Entretanto, verifica-se haver soluções para as organizações protegerem os utilizadores contra este tipo de ameaças de phishing e outras, para isso é crucial considerar as seguintes recomendações práticas:

- Soluções avançadas de segurança de email. Soluções como o Harmony Email & Collaboration podem detetar e bloquear eficazmente tentativas sofisticadas de phishing – mesmo quando manipulam plataformas de confiança, como o Google Calendar e o Google Drawings.

As soluções de segurança de correio eletrónico de alto calibre incluem a verificação de anexos, verificações de reputação de URL e deteção de anomalias com base em IA. - Monitorizar a utilização de Google Apps de terceiros. Aproveite as ferramentas de segurança cibernética que podem detetar e avisar especificamente a sua organização sobre atividades suspeitas em aplicações de terceiros.

- Implementar mecanismos de autenticação fortes. Uma das ações mais importantes que os administradores de segurança podem tomar, consiste em implementar a Autenticação Multi-Fator (MFA) nas contas empresariais.

Além disso, implementar ferramentas de análise de comportamento que possam detetar tentativas de início de sessão invulgares ou atividades suspeitas, incluindo a navegação para sites relacionados com criptomoedas.

Para as pessoas que estão preocupadas com a possibilidade de estas burlas chegarem às suas caixas de entrada pessoais, é preciso ter em consideração as seguintes recomendações práticas.

- Desconfie de convites falsos para eventos. O convite contém informações inesperadas ou pede-lhe que complete passos invulgares (ou seja, CAPTCHA)? Em caso afirmativo, evite participar.

- Examine cuidadosamente o conteúdo recebido. Pense antes de clicar. Passe o cursor sobre as hiperligações e, em seguida, escreva o URL no Google com o objetivo de aceder ao website – uma abordagem mais segura do que outra.

- Ativar a autenticação de dois fatores. Para contas Google e outros repositórios de informações confidenciais, ative a autenticação de dois fatores (2FA). Se as suas credenciais forem comprometidas, a 2FA pode impedir que os criminosos acedam a uma determinada conta.

Quando solicitada a comentar, a Google declarou: “Recomendamos que os utilizadores ativem a definição ‘remetentes conhecidos’ no Google Calendar. Esta definição ajuda a defender-se contra este tipo de phishing, alertando o utilizador quando recebe um convite de alguém que não está na sua lista de contactos e/ou com quem não interagiu no passado a partir do seu endereço de e-mail.”

Em 2025, deverá ser feita a atualização da solução de segurança de correio eletrónico.