Um recente relatório da Check Point Research da empresa de soluções de cibersegurança, Check Point Software Technologies Ltd., indica que os cibercrimonosos estão a utilizar novas táticas evasivas, ataques frequentes baseados no hacktivismo e uma barreira diária de ransomware dirigida a numerosas organizações. Apesar do efeito decrescente do conflito russo-ucraniano no panorama das ciberameaças, a persistência das ameaças realça a necessidade permanente de uma maior vigilância e de medidas robustas de cibersegurança para contrariar a natureza implacável e evolutiva dos ciberataques.

Nos últimos meses, os investigadores da Check Point já divulgaram a existência de uma operação APT sediada na China, que visa entidades governamentais europeias, malware oculto que foi detetado por trás de aplicações de aparência legítima, uma nova versão de espionagem chinesa que foi propagada através de dispositivos USB e implementações de firmware malicioso descobertos em routers de internet. Para além disso, os cibercriminosos continuam a tirar partido da mais recente revolução da Inteligência Artificial, alargando as fronteiras das plataformas de mensagens com IA generativa, como o ChatGPT4.

Ataques globais

No segundo trimestre de 2023, a Check Point registou um aumento de 8% na média global de ataques semanais, em comparação com o ano anterior.

O número médio de ataques por organização por semana atingiu 1.258 ataques, o valor mais elevado registado pelos investigadores nos últimos 2 anos.

Ataques por setor

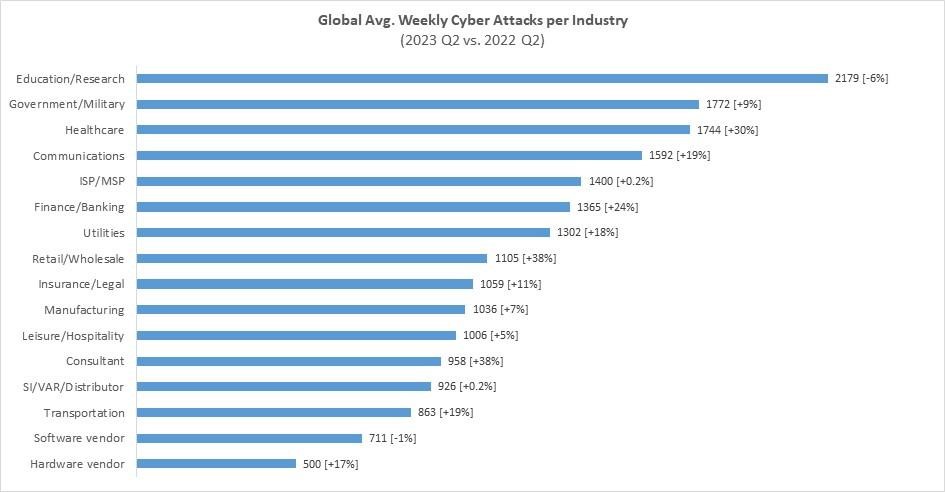

Durante o segundo trimestre de 2023, o setor da Educação/Investigação registou o maior número de ataques, com uma média de 2.179 ataques por organização e por semana, o que representa uma diminuição de 6% em comparação com o mesmo trimestre de 2022.

O setor Administração Pública/Defesa foi o segundo mais atacado, com uma média de 1772 ataques por semana, o que representa um aumento de 9% em relação ao mesmo período do ano passado. O setor da Saúde ocupa o terceiro lugar, com uma média de 1744 ataques por semana, refletindo um aumento significativo de 30% em relação ao período homólogo.

Ataques globais por região

Durante o segundo trimestre de 2023, África registou o número médio mais elevado de ciberataques semanais por organização, com uma média de 2164 ataques. Isto significa um aumento anual significativo de 23% em comparação com o mesmo período de 2022. A região Ásia-Pacífico também testemunhou um aumento significativo de 22% em relação ao ano anterior no número médio de ataques semanais por organização, atingindo uma média de 2046 ataques.

| Região | Média semanal de ataques por organização | Variação homóloga |

| África | 2164 | +23% |

| Ásia-Pacífico | 2046 | +22% |

| América do Norte | 1011 | +18% |

| América Latina | 1745 | +9% |

| Europa | 1013 | +5% |

Ataques de ransomware por região

No segundo trimestre de 2023, uma em cada 44 organizações em todo o mundo sofreu um ataque de ransomware, representando uma diminuição de 9% em comparação com o segundo trimestre de 2022, onde uma em cada 40 organizações sofreu tais ataques. As regiões da Ásia-PAcífico e da Europa registaram um aumento significativo em termos homólogos nos ataques de ransomware por organização, com um aumento de 29% e 21%, respetivamente. A região da América do Norte segue com um aumento de 15% face ao mesmo período do ano passado.

| Região | Rácio de Organizações Atacadas (1:X) | Variação homóloga |

| Ásia-Pacífico | 1 em cada 26 | +29% |

| Europa | 1 em cada 54 | +21% |

| América do Norte | 1 em cada 94 | +15% |

| África | 1 em cada 30 | -30% |

| América Latina | 1 em cada 26 | -12% |

Ataques globais de ransomware

No segundo trimestre de 2023, o setor Administração Pública/Defesa registou o maior número de ataques de ransomware, com uma em cada 25 organizações afetadas, o que representa uma ligeira diminuição de 4% em comparação com o ano anterior. O setor da Saúde foi o segundo mais afetado, com uma em cada 27 organizações a sofrer este tipo de ataques, o que representa um aumento de 16% em relação ao ano anterior. O setor da Educação/Investigação vem logo a seguir, com uma em cada 31 organizações afetadas por ransomware, o que indica uma diminuição de 2% em relação ao mesmo período do passado.

| Indústria | Rácio de Organizações Atacadas (1:X) | Variação Homóloga |

| Consultoria | 1 em cada 38 | 128% |

| Seguros/Assuntos Jurídicos | 1 em cada 47 | 71% |

| Utilities | 1 em cada 37 | 60% |

| Transportes | 1 em cada 49 | 43% |

| Lazer/Hotelaria | 1 em cada 55 | 41% |

| Finanças/Banca | 1 em cada 31 | 33% |

| Comunicações | 1 em cada 37 | 24% |

| Saúde | 1 em cada 27 | 16% |

| SI/VAR/Distribuição | 1 em cada 41 | 15% |

| Fornecedores de Software | 1 em cada 65 | 13% |

| Fornecedores de Hardware | 1 em cada 73 | 7% |

| ISP/MSP | 1 em cada 36 | 2% |

| Produção | 1 em cada 48 | 0.30% |

| Educação/Investigação | 1 em cada 31 | -2% |

| Administração Pública/Defesa | 1 em cada 25 | -4% |

| Retalho | 1 em cada 60 | -11% |

Conselhos sobre cibersegurança

1. Manter os Patches atualizados: Manter os computadores e servidores atualizados e aplicar patches de segurança, especialmente os considerados críticos, pode ajudar a limitar a vulnerabilidade de uma organização a ciberataques.

2. Implementar formação de sensibilização para a cibersegurança: A formação frequente de sensibilização para a cibersegurança é crucial para proteger a organização contra ciberataques. Esta formação deve instruir os funcionários para que façam o seguinte:

- Não clicar em links maliciosos;

- Não abrir anexos inesperados ou não confiáveis;

- Evitar revelar dados pessoais ou sensíveis aos phishers;

- Verificar a legitimidade do software antes de o descarregar;

- Não ligar um dispositivo USB desconhecido ao computador.

3. Reforçar a autenticação do utilizador: Os cibercriminosos utilizam normalmente o Protocolo de Ambiente de Trabalho Remoto (RDP, na sigla em inglês) e ferramentas semelhantes para obter acesso remoto aos sistemas de uma organização, utilizando credenciais de início de sessão adivinhadas ou roubadas. Uma vez lá dentro, o atacante pode lançar ransomware na máquina e executá-lo, encriptando os ficheiros aí armazenados. Este potencial vetor de ataque pode ser eliminado através da utilização de uma autenticação forte por parte do utilizador. Aplicar uma política de palavras-passe fortes, exigir a utilização de autenticação multifactor e educar os funcionários sobre ataques de phishing concebidos para roubar credenciais de início de sessão são componentes essenciais da estratégia de cibersegurança de uma organização.

4. Manter o seu software atualizado: Por vezes, os atacantes encontram um ponto de entrada nas aplicações e software, detetando vulnerabilidades e tirando partido delas. Felizmente, alguns programadores estão a procurar ativamente novas vulnerabilidades e a corrigi-las. As empresas que quiserem utilizar estas correções, tem de ter uma estratégia de gestão de correções implementada – e têm de se certificar de que todos os membros da equipa estão constantemente atualizados com as versões mais recentes.

5. Escolher a prevenção em vez da deteção: Muitos afirmam que os ataques vão acontecer e que não há forma de os evitar, pelo que a única coisa que resta fazer é investir em tecnologias que detetem o ataque depois de este já ter invadido a rede e mitigar os danos o mais rapidamente possível. Isso não é verdade. Não só os ataques podem ser bloqueados, como também podem ser evitados, incluindo ataques Zero Day e malware desconhecido. Com as tecnologias corretas implementadas, a maioria dos ataques, mesmo os mais avançados, podem ser evitados sem perturbar o fluxo normal da atividade.

6. Soluções Anti-Ransomware: Alguns operadores de ransomware utilizam emails de spear phishing bem estudados e altamente direcionados como vetor de ataque. Estes emails podem enganar até o funcionário mais diligente, resultando no acesso do ransomware aos sistemas internos de uma organização. A proteção contra este ransomware que “passa pelos pingos da chuva” requer uma solução de segurança especializada. Para atingir o objetivo, o ransomware tem de executar determinadas ações anómalas, como abrir e encriptar um grande número de ficheiros. As soluções anti-ransomware monitorizam os programas em execução num computador para detetar comportamentos suspeitos normalmente exibidos pelo ransomware e, se estes comportamentos forem detetados, o programa pode tomar medidas para parar a encriptação antes que possam ser causados mais danos.