Programa malicioso foi identificado em 10 aplicações utilitárias da Google Play Store. O “Clast82”, descoberto por investigadores da Check Point Research, contornou as medidas de proteção da plataforma, e foi capaz de ativar o segundo estádio de ataque, através do qual o hacker conseguiria aceder às contas bancárias das vítimas e exercer controlo sobre os seus telemóveis.

Método do Clast82

O Clast82 dissemina o AlienBot Banker, o malware-as-a-service que alcança as aplicações financeiras, contornando os códigos de autenticação dupla que tipicamente são requeridos. Atualmente, o Clast82 está equipado com um trojan de acesso remoto (MRAT) capaz de controlar o dispositivo através da funcionalidade TeamViewer, dando ao atacante o poder de execução que este teria se tivesse o telemóvel fisicamente nas mãos.

Os investigadores da Check Point descrevem o método de ataque em 4 fases:

1.Vítima faz download de uma aplicação utilitária presente na plataforma Google Play Store que contém o dropper Clast82.

2.Clast82 comunica com o servidor C&C para receber a configuração.

3.Clast82 faz download do payload recebido pela configuração, o AlienBot Banker, instalando-o, de seguida, no dispositivo Android.

4.Hacker adquire acesso às credenciais financeiras da vítima, conseguindo controlar inteiramente o telemóvel.

Manipulação de terceiros para evitar a deteção da Google

O Clast82 utiliza uma série de técnicas para se evadir à deteção da Google Play Protect, entre as quais:

- Utiliza o FireBase detido pela Google como plataforma para comunicação C&C. O atacante responsável pelo Clast82 alterou a configuração do comando e controlo através do FireBase, “desativando” o comportamento malicioso do Clast82, tornando-o indetetável no processo de avaliação de ameaças levado a cabo pela Google.

- Utiliza o GitHub como plataforma terceira para fazer download do payload. Para cada aplicação, o agente malicioso criou um novo perfil de programador na Google Play Store, em conjunto com o repositório da sua conta no GitHub. Este modus operandi permitiu-lhe distribuir diferentes payloads pelos dispositivos que foram sendo infetados pelas aplicações maliciosas.

“O hacker por detrás do Clast82 conseguiu contornar as proteções da Google Play através de uma metodologia criativa, mas muito preocupante. Com uma manipulação simples de terceiras plataformas já existentes, como o GitHub e o FireBase, aproveitou recursos prontamente disponíveis. As vítimas pensam estar a fazer download de uma aplicação utilitária inócua de um fornecedor Android oficial, mas o que recebem, na realidade, é um trojan perigoso que vai direto às suas contas financeiras,” explicou Rui Duro, Country Manager da Check Point Portugal.

O responsável da Check Point Portugal acrescentou: “A sua capacidade de se manter indetetável vem reforçar a importância de utilizar soluções de segurança móvel. Fazer um simples scan da app no período de avaliação claramente não é suficiente, já que o atacante pode ir mudando o comportamento da aplicação – e é certo que o fará.”

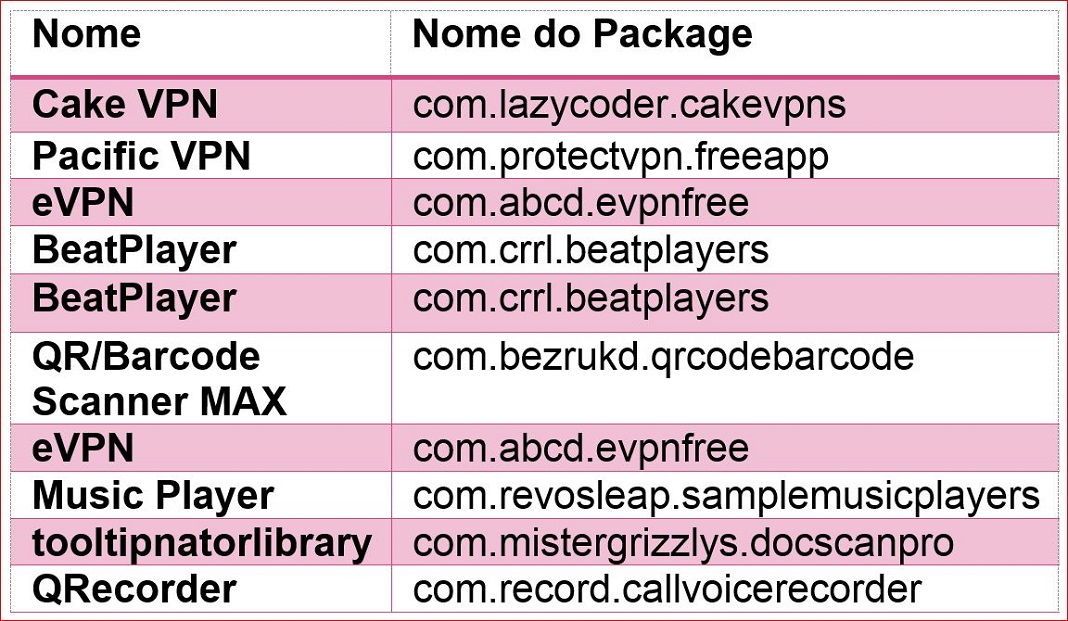

As 10 aplicações utilitárias envolvidas

O atacante fez uso de aplicações conhecidas e legítimas de código aberto. A lista é seguinte:

A 28 de janeiro de 2021, a Check Point Research reportou as suas descobertas à Google. No dia 9 de fevereiro, a Google confirmou que todas as aplicações afetadas pelo “Clast82” foram removidas da plataforma.