Investigadores da empresa de cibersegurança, Check Point, identificou e alerta para nova arma de ciberespionagem utilizada por um grupo cibercriminoso chinês. Este alerta vem na sequência do trabalho dos investigadores que identificaram e bloquearam uma operação de vigilância cujo alvo era um Governo do sudeste asiático.

A Check Point refere que ao longo de 3 anos, os atacantes desenvolveram um backdoor nunca antes visto para software Windows, e que é implementado com sucesso nos computadores pessoais das vítimas. O backdoor permite correr ferramentas de espionagem em tempo real, como captura de ecrã, edição de ficheiros e execução de comandos.

Cadeia de infeção

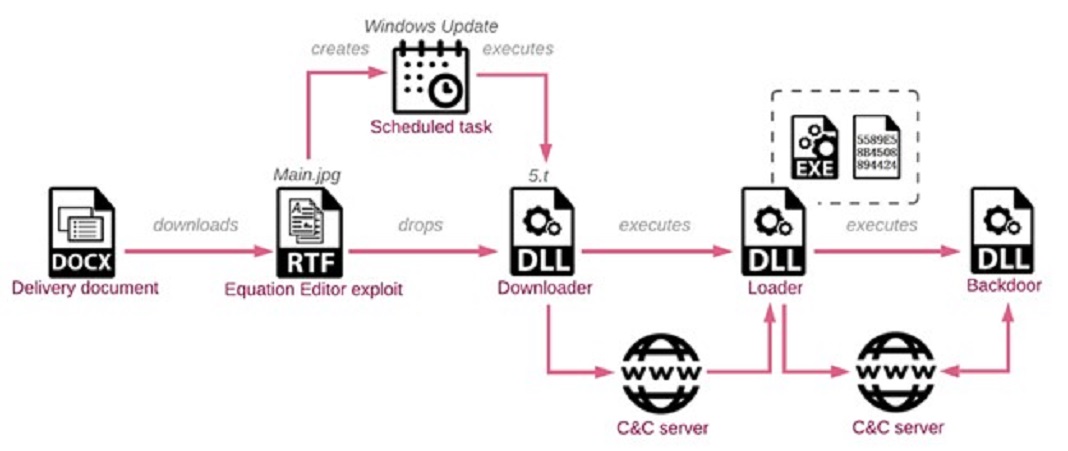

No caso detetado pela Check Point os atacantes enviavam sistematicamente documentos maliciosos que personificavam entidades do Governo e que tinham como algo membros do Ministério dos Negócios Estrangeiros do mesmo Governo. A cadeia de infeção pode ser descrita da seguinte forma:

- A vítima recebe um e-mail com um documento em anexo, enviado alegadamente por outro Ministério ou outra entidade do Governo.

- Ao abrir o documento, a vítima executa uma cadeia de eventos que resultam eventualmente no download de um backdoor.

- O backdoor recolhe informação que o atacante pretenda obter, incluindo a listagem de ficheiros e programas ativos no PC, permitindo o seu acesso remoto.

Diagrama da cadeia de infeção elaborada pela Check Point

O backdoor

O novo backdoor desenvolvido pelo ciberataquantes, ao longo de três anos, é um tipo de malware que nega os procedimentos normais de autenticação para aceder a um sistema. Com o nome interno de “VictoryDll_x86.dll“, o backdoor contém um malware personalizado com as seguintes capacidades:

- Apagar/criar/renomear/ler/escrever ficheiros e obter atributos sobre os mesmos

- Obter informação sobre os processos e serviços

- Fazer capturas de ecrã

- Executar comandos através de cmd.exe

- Criar/terminar processos

- Obter tabelas TCP/UDP

- Obter informações sobre chaves de registo

- Obter privilégios de top-level no Windows

- Obter informação pessoal do computador da vítima – nome do computador, nome de utilizador, endereço gateway, dados do adaptador, versão Windows (versão maior/menor e número de fabrico), tipo de utilizador

- Encerrar computador

Atribuição de responsabilidade

O departamento de investigação da Check Point atribui a operação de vigilância (com média a elevada confiança), a um grupo chinês de cibercriminosos. Uma atribuição baseada nos seguintes indicadores:

- Os servidores command and control (C&C) só foram comunicativos entre a 1h00 e as 8h00 UTC (fuso horário feito a partir do Meridiano de Greenwich), o horário que os investigadores acreditam ser de trabalho no país dos atacantes, significando que o alcance das suas possíveis origens é limitado.

- Os servidores C&C não devolveram qualquer payload (mesmo em horas de trabalho), especialmente durante o período entre dias 1 e 5 de maio – feriados do dia de Trabalhador na China.

- Algumas versões de teste do backdoor continham uma verificação de conectividade com um dos sites mais populares na China, o www.baidu.com.

- O kit RoyalRoad RTF, utilizado para transformar os documentos em anexos de ataque, está associado maioritariamente a grupos APT chineses.

- Algumas versões de teste do backdoor datadas de 2018 foram transferidas para o VirusTotal na China.

Evitar deteção

Os investigadores verificaram que a operação de vigilância alocou esforços significativos para evitar ser detetada.

- O servidor C&C funcionava numa janela diária limitada, concordante com o horário de trabalho na China, e a infraestrutura foi alterada várias vezes ao longo da campanha de vigilância.

- O malware do backdoor esteve em desenvolvimento desde 2017. Contudo, ao longo dos anos, foi dividido em vários estágios de forma a dificultar a análise e a sua deteção.

Lotem Finkelsteen, Head of Threat Intelligence da Check Point, refere: “Todas as provas apontam para o facto de estarmos perante uma operação altamente organizada que se esforçou para se manter debaixo do radar. De semana a semana, os atacantes utilizavam e-mails de phishing direcionados, com versões de documentos maliciosos sobre questões governamentais, com o objetivo de obter uma porta de entrada para o Ministério de Negócios Estrangeiros do Governo alvo”.

O responsável da Threat Intelligence da Check Point, citado em comunicado da empresa, conclui: “Em última análise, a nossa investigação conduziu a descoberta de um novo backdoor de Windows ou, noutras palavras, uma nova arma de ciberespionagem, em desenvolvimento desde 2017. O backdoor foi formulado e reformulado uma e outra vez ao longo dos anos, antes de ser utilizado. É muito mais intrusivo e capaz de recolher uma vasta quantidade de dados de um computador infetado. Ficámos a saber que os atacantes não estão apenas interessados em ‘cold data’, mas também no que está a acontecer no computador a qualquer momento. Embora tenhamos conseguido boquear a operação para este governo do sudeste asiático, é muito possível que esta nova arma esteja a ser utilizada para outros alvos espalhados pelo mundo.”